Wielokrotnie spotykamy się z sytuacją, w której pracownicy firmy potrzebują uzyskać zdalny dostęp do zasobów firmowych, czy to podczas delegacji, spotkania biznesowego poza firmą, czy też zwyczajnie w przypadku pracy z domu. W takich sytuacjach wymagane jest skonfigurowane i poprawnie działające połączenie VPN, które nam to umożliwi. VPN do pracy zdalnej to jedno z najpopularniejszych rozwiązań. Wiele firm wykorzystuje w tym celu najprostsze w konfiguracji, a zarazem mało bezpieczne połączenie za pomocą protokołu PPTP. W niniejszym artykule przedstawię alternatywę oraz bezpieczniejsze rozwiązanie, czyli konfigurację połączenia VPN na podstawie protokołu SSTP.

SSTP – Secure Socket Tunneling Protocol. Jest to protokół, który został wprowadzony razem z systemem Windows Vista SP1 oraz Windows Server 2008. Protokół SSTP wykorzystuje silniejsze szyfrowanie (256 bit) niż w przypadku PPTP (128 bit), a cały ruch przekazywany jest przez port 443 protokołu TCP.

Zalety:

- silniejsze szyfrowania,

- ruch przez port 443, który nie jest blokowany przez zapory sieciowe,

- wykorzystanie certyfikatu do połączenia – większe bezpieczeństwo,

- integracja ze środowiskiem Windows (od wersji Vista SP1 do Windows 10).

Wady:

- bardziej skomplikowana konfiguracja niż w przypadku PPTP,

- brak wsparcia dla innych systemów operacyjnych.

Konfiguracja SSTP na serwerze

1. Generowanie certyfikatu

Zgodnie z zaleceniami ze strony Microsoft konfigurację należy przeprowadzić na serwerze, który nie jest kontrolerem domeny.

W pierwszym kroku z poziomu „Server Manager” instalujemy na naszym serwerze rolę „Active Directory Certificate Services”.

Po instalacji w oknie podsumowania wybieramy „Configure Active Directory Certificate Services on the destination server”. Zostaniemy przekierowani do konfiguratora „ADCS”, w którym zaznaczamy „Certification Authority”, resztę ustawień pozostawiamy jako domyślne.

Nadajemy nazwę dla certyfikatu CA, np. CONTOSO-CA, a następnie określamy termin ważności certyfikatu, domyślnie jest to 5 lat. Po dokonaniu wszystkich ustawień usługa ADCS zostanie skonfigurowana.

Przechodzimy do konfiguracji naszego certyfikatu. Posłużymy się w tym celu gotowym szablonem IPSec, który zduplikujemy i skonfigurujemy.

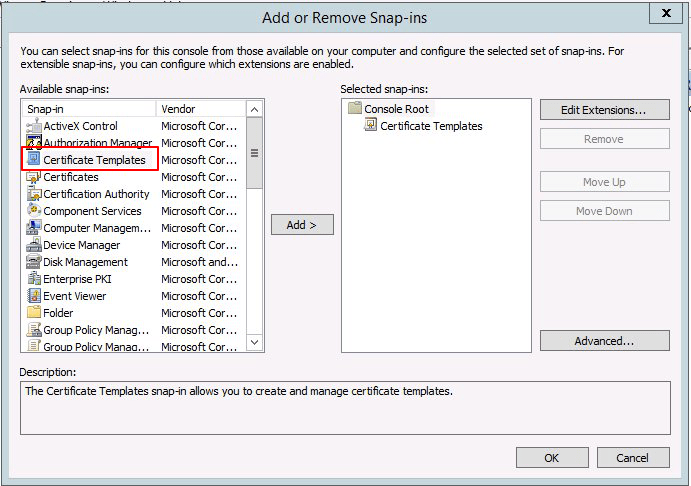

Otwieramy przystawkę „Certificate Templates” poprzez „Microsoft Management Console”.

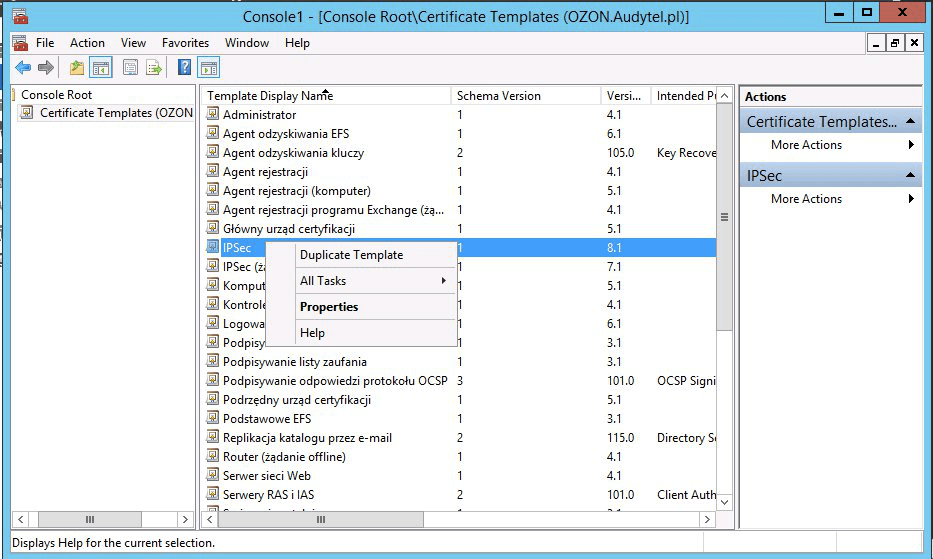

Znajdujemy szablon IPSec i z menu kontekstowego wybieramy „Duplicate Template”.

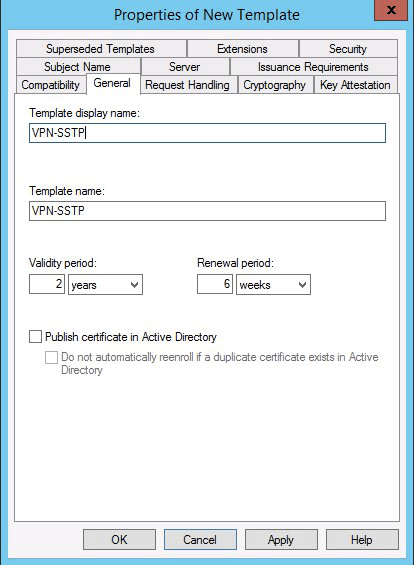

Przechodzimy do zakładki „General” i nadajemy nazwę dla naszego szablonu.

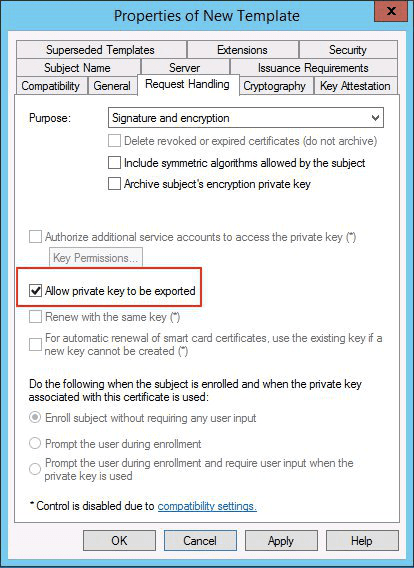

Przechodzimy do zakładki „Request Handling” i zaznaczamy „Allow privet key to be exported” dzięki czemu uzyskamy możliwość exportu certyfikatu i będziemy mogli zainstalować go na komputerach użytkowników.

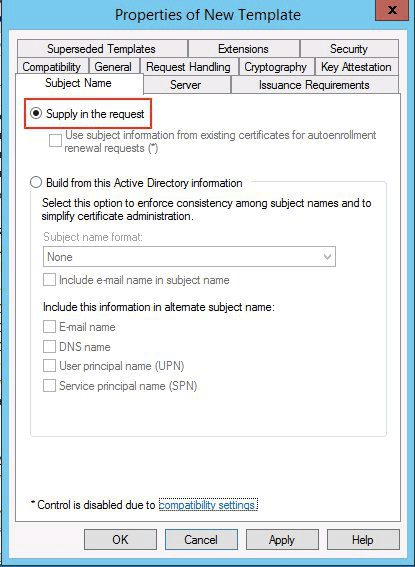

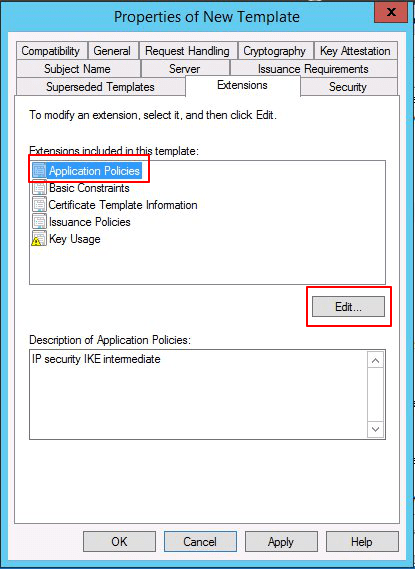

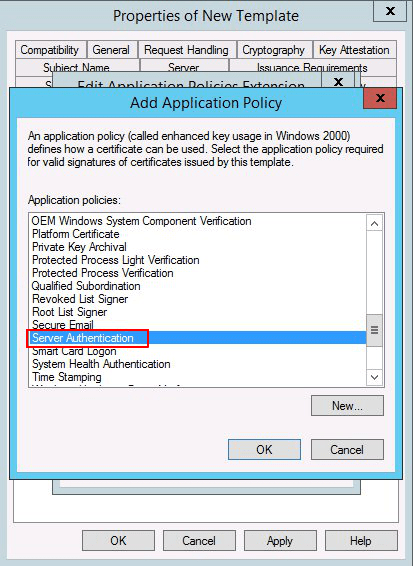

Resztę ustawień dokonujemy jak na poniższych screenach.

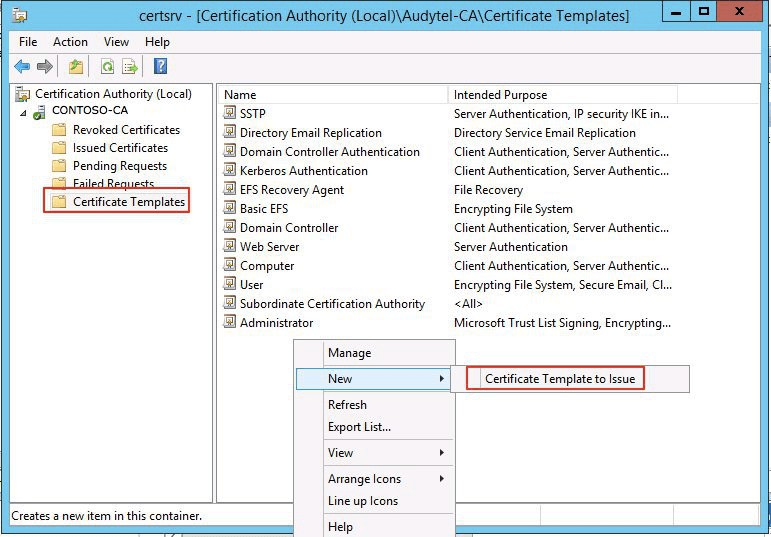

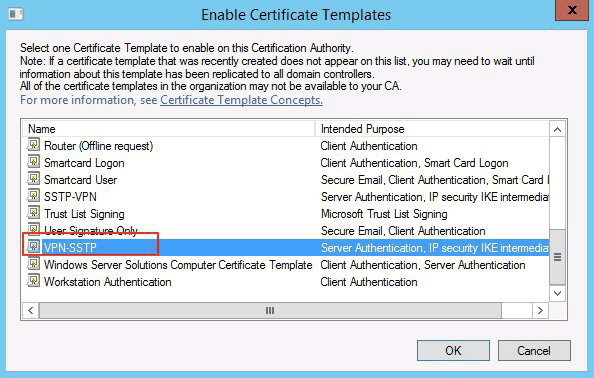

Po zapisaniu ustawień przechodzimy do „Certification Authority” i dodajemy nasz nowo utworzony szablon w podkatalogu „Certificate Templates”.

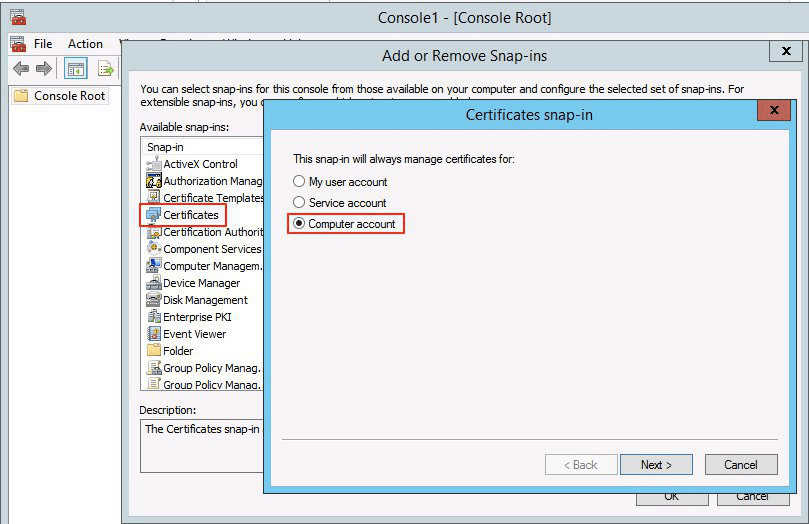

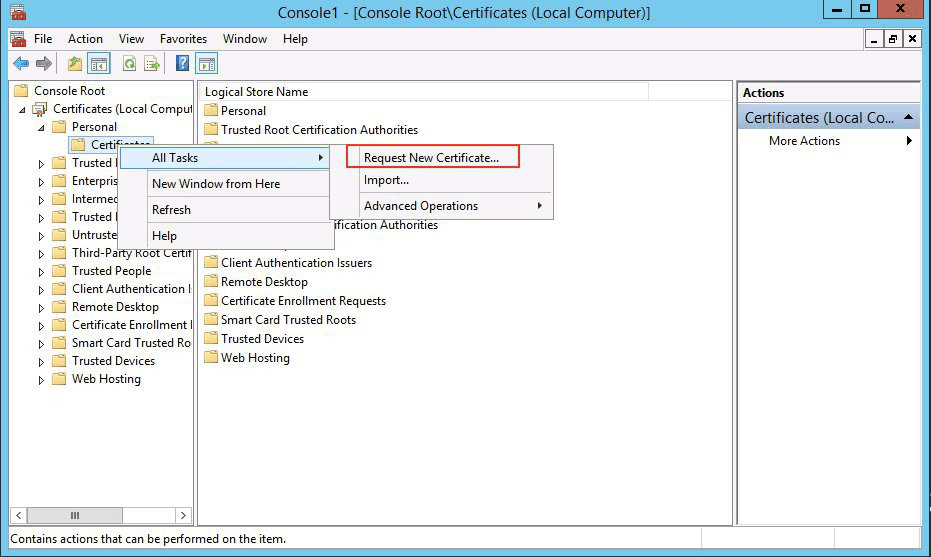

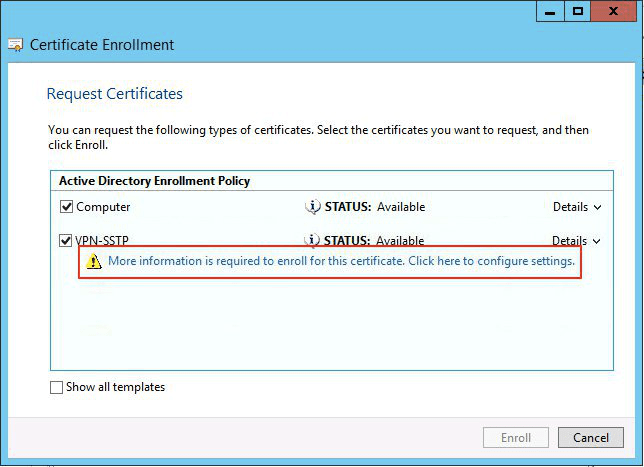

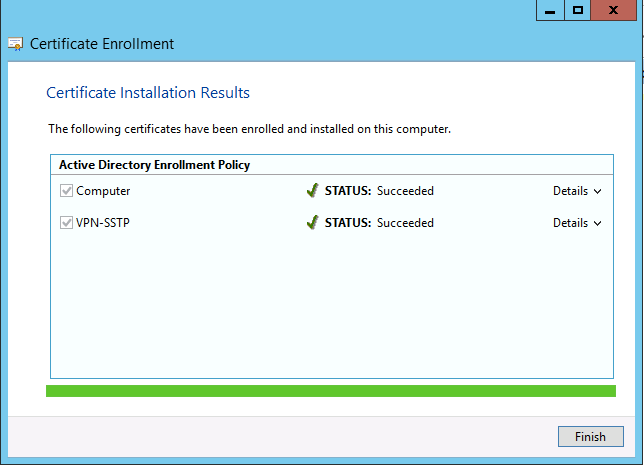

Możemy przejść do generowania certyfikatu naszego serwera. Otwieramy przystawkę „Certificates”.

Dodajemy nowy Certificate Request dla certyfikatu osobistego.

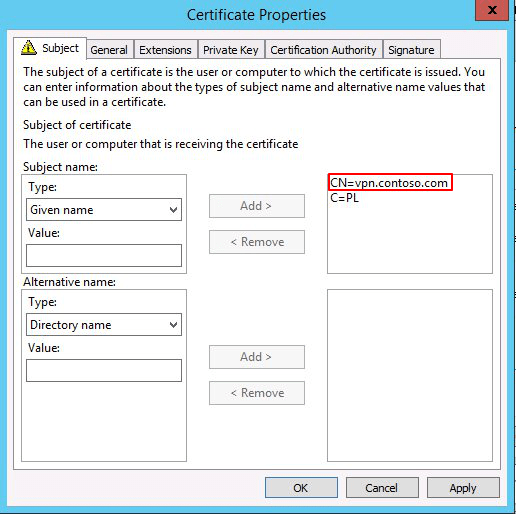

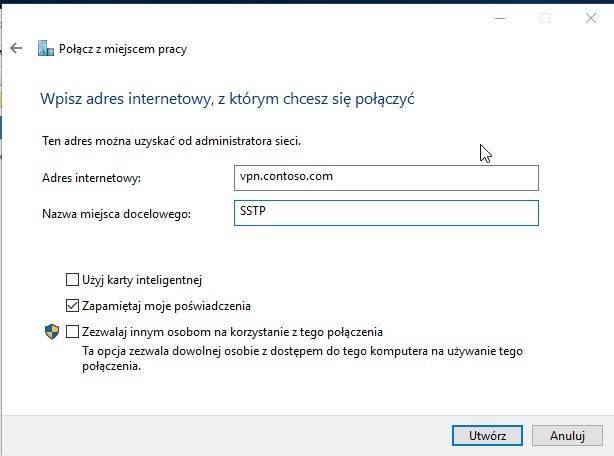

UWAGA! W poniższym kroku ustawiamy Common Name, który będzie używany przy konfiguracji połączenia na komputerze użytkownika – podajemy go jako „Adres internetowy”. Jeśli podamy inną nazwę nie uda nam się nawiązać połączenia.

2. Instalacja i konfiguracja RRAS

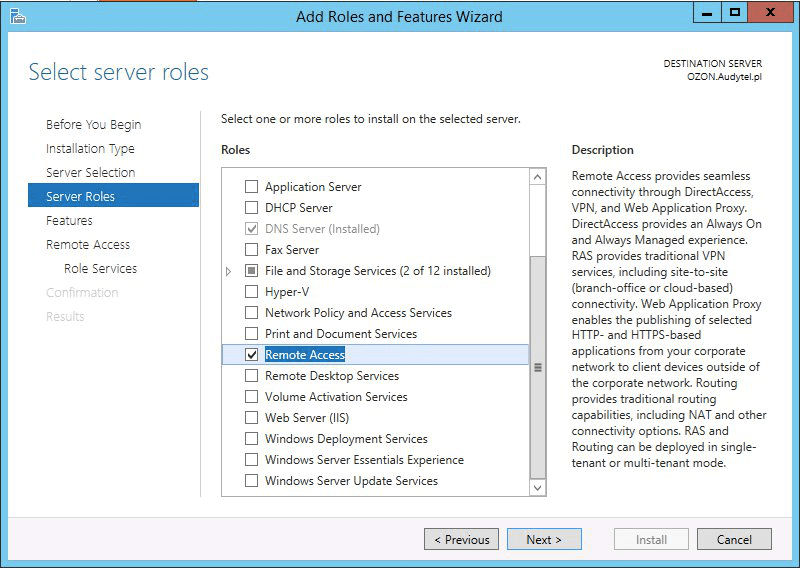

Instalujemy rolę „Remote Access”, w „Role Services” zaznaczamy „DirectAccess and VPN (RAS)”.

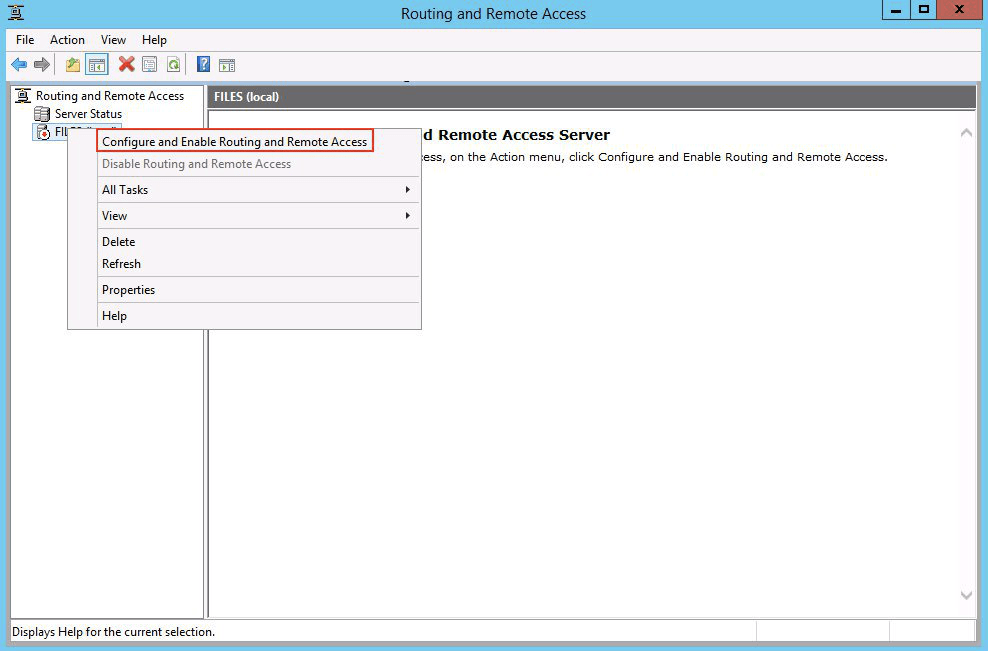

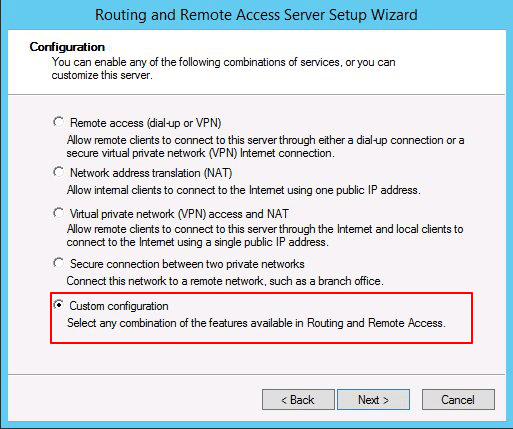

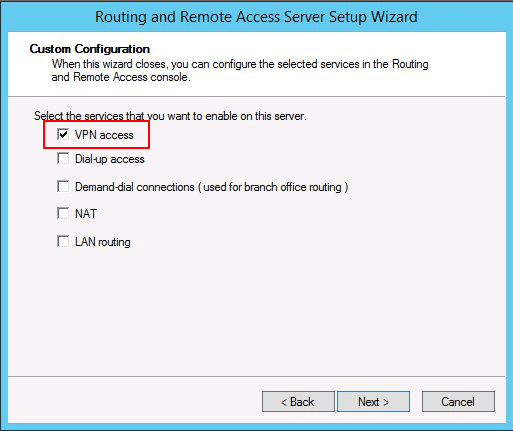

Po zakończeniu instalacji przechodzimy do „Routing and Remote Access” i uruchamiamy usługę.

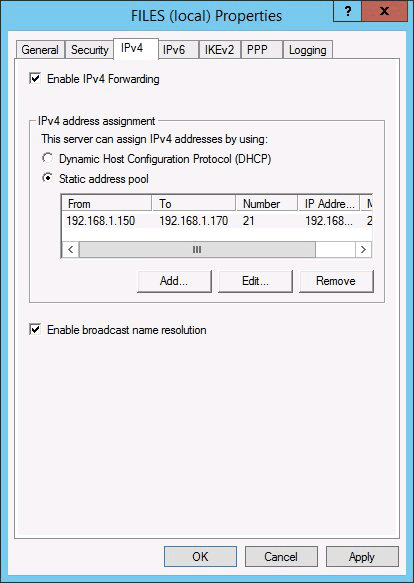

Możemy zdefiniować pulę adresów IP, które będą przydzielane klientom połączonym przez VPN, lub pozostawić opcję domyślną, a adresy będą przypisywane przez DHCP.

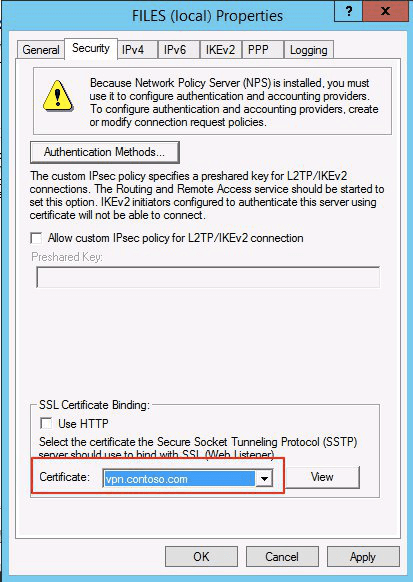

Przypisujemy wcześniej wygenerowany przez nas certyfikat, którym będą musieli autentykować się użytkownicy podczas połączenia.

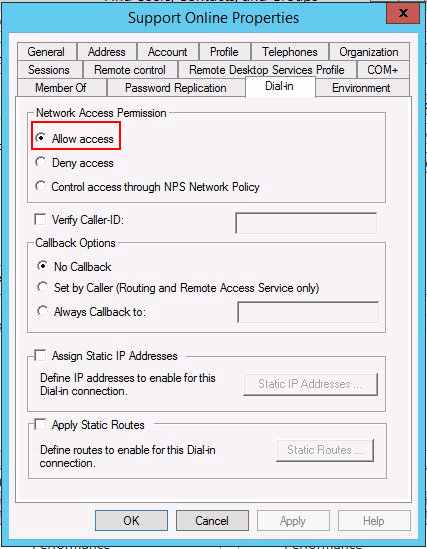

Ostatnią zmianą po stronie serwera jest zezwolenie użytkownikom na dostęp do sieci. W tym celu w Active Directory przechodzimy do właściwości użytkownika, który ma posiadać dostęp i w zakładce „Dial-in” zaznaczamy „Allow access”.

3. Przekierowanie DNS oraz portu 443

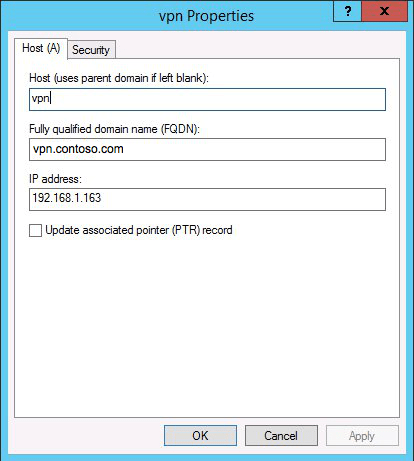

Dodajemy host A przekierowujący z adresu vpn.contoso.com na zewnętrzny adres IP, oraz dodajemy przekierowanie wskazujące na adres IP serwera, na którym mamy skonfigurowany SSTP.

Połączenie SSTP odbywa się przez port 443, więc należy na routerze przekierować ruch właśnie na tym porcie.

Konfiguracja VPN na komputerze użytkownika

W pierwszym kroku musimy wyexportować certyfikat z serwera, a następnie zaimportować na komputerze użytkownika.

Dodajemy nowe połączenie VPN (podobnie jak w przypadku połączenia PPTP)

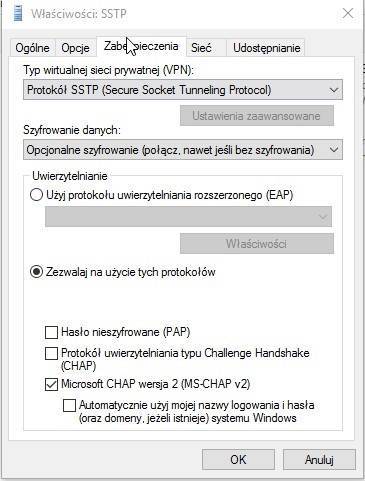

Po utworzeniu połączenia przechodzimy do jego właściwości i w zakładce „Zabezpieczenia” wymuszamy protokół SSTP oraz zezwalamy na użycie protokołu „Microsoft CHAP wersja 2”.

Błędy jakie mogą wystąpić przy próbie połączenia

Bardzo często przy próbie połączenia pojawia się poniższy błąd:

Error 0x80092013: The revocation function was unable to check revocation because the revocation server was offline.

Aby go wyeliminować należy dodać odpowiedni wpis w rejestrze. Otwieramy rejestr i przechodzimy do HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SStpSvc\Parameters i dodajemy nowy klucz DWORD o nazwie NoCertRevocationCheck i ustawiamy wartość 1.

Czy potrzebujesz wsparcia w zakresie konfiguracji połączenia VPN dla Twoich pracowników? Zgłoś się do nas!

Oferujemy kompleksowe wsparcie IT dla firm, jako doświadczona firma outsourcingowa dostosujemy nowoczesne rozwiązania do potrzeb Twojej firmy. Pierwszym krokiem będzie audyt informatyczny abyśmy mogli wskazać obszary infrastruktury wymagające udoskonalenia.

Źródło:

• Opracowanie własne

• https://technet.microsoft.com/pl-pl/library/poradnik-krok-po-kroku-instalowanie-i-konfiguracja-sstp-cz-i.aspx

• https://technet.microsoft.com/pl-pl/library/poradnik-krok-po-kroku-instalowanie-i-konfiguracja-sstp-cz-ii.aspx

Kamil Zgódka