W ramach cyklu artykułów o zasadach bezpiecznego zachowania w Internecie zaprezentuję:

- typowe ataki (Phishing, Ransomware, Spear phishing/whaling/CEO Fraud, Man-in-the-Middle, DDOS) – jak je rozpoznać i zapobiegać,

- bezpieczną pracę w przeglądarce internetowej (https, certyfikaty, ciasteczka, wtyczki)

- bezpieczeństwo danych firmowych (rozmowy o sprawach służbowych, hasła, udostępnianie zewnętrzne, szyfrowanie, bezpieczeństwo fizyczne, BYOD, usuwanie danych),

Dzisiaj artykuł o Spear phishing/whaling

W 2018 roku agencja FBI otrzymała ponad 351 000 zgłoszeń dotyczących ataków, które spowodowały straty na kwotę przekraczającą 2,7 mld dolarów.

Źródło: https://www.europol.europa.eu/newsroom/news/focus-ceo-fraud

Spear phishing jest to rodzaj ataku phishingowego. Dla przypomnienia – zwykły phishing to atak mający na celu wyłudzenie danych. Sprawdź artykuł: https://www.support-online.pl/phishing-badz-czujny/

W ataku phishingowym haker wysyła maile mające na celu wyłudzić dane logowania do systemów lub poprzez kliknięcie link – instaluje szkodliwe lub szpiegujące oprogramowanie. Wiadomość przychodzi z adresu, który ma wzbudzić zaufanie. Często jest to tylko trik, ponieważ program pocztowy pokazuje tylko część informacji o nadawcy. Prawdziwy adres jest ukryty za wyświetlaną nazwą.

W mailu znajduje się link, załącznik ze szkodliwą zawartością lub przekierowanie do fałszywej strony. Do złudzenia podobnej do tej, której używasz na co dzień do logowania się do usług.

W odróżnieniu od tradycyjnego phishingu, spear phishing jest atakiem celowanym i spersonalizowanym. Atakujący przygotowuje się do przeprowadzenia go, zebraniem jak największej ilości informacji na temat przyszłej ofiary. Informacje osobowe pobiera z ogólnie dostępnych źródeł, np. w wyszukiwarce, na stronie internetowej firmy, z mediów społecznościowych (Facebook, LinkedIn, Snapchat, i wszystkie inne), od znajomych, nawet w śmietniku obok firmy. Następnie kontaktuje się z jedną osobą lub grupą osób i próbuje wymusić akcję (np. przelew pieniędzy, przekazanie informacji). W innej formie ataku liczy na odpowiedź – rozpoczyna konwersację, by wzbudzić zainteresowanie. Celem ataku jest najczęściej kradzież finansowa lub technologiczna – tajemnica handlowa firmy. Może to być nieczyste zagranie konkurencji, by zyskać przewagę na rynku.

Odmianą ataku spear phishing jest whaling, zwany też CEO Fraud lub po polsku atakiem „na prezesa”.

W tym wypadku haker celuje w osoby zasiadające na wysokich stanowiskach w firmie lub mające bezpośredni z nimi kontakt – główna księgowa, asystentka. Osoby te mają władzę decyzyjną w firmie.

Prezesi, menedżerowie dużych korporacji mają tak bardzo napięte terminarze i zajęte głowy myśleniem organizacyjnym, że może im brakować rozwagi w krytycznym momencie – klikną link lub uruchomią podejrzaną zawartość.

Gdy nagroda jest wielka, środki do realizacji celu mogą być bardzo wyrafinowane.

Dane Jeffa Bezosa, prezesa Amazon zostały pobrane z jego telefonu, gdy odtworzył film na What’s App otrzymany od księcia Arabii, z którym współpracował. Pomimo posiadania stosownym zabezpieczeń w korporacji zawiódł człowiek na najwyższym stanowisku.

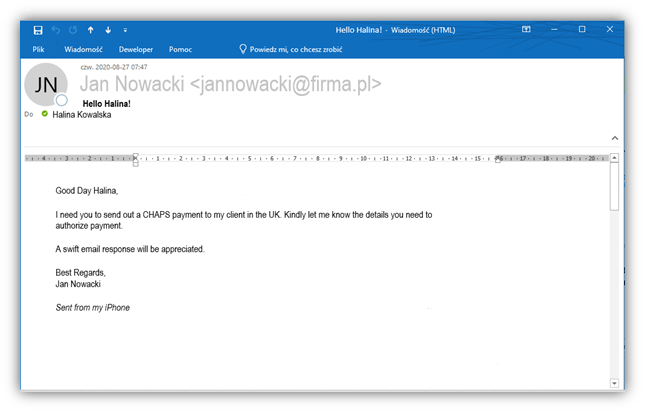

Typowy atak whaling/CEO Fraud polega na zmyleniu odbiorcy – tak, aby myślał, że kontaktuje się z nim prezes/właściciel firmy. Atakujący wybiera moment, w którym osoby, za którą się podaje (czyli np. szefa firmy) nie ma w biurze. Takie informacje może pozyskać ze strony internetowej firmy lub mediów społecznościowych. Może także firmę obserwować. Czasem dodaje też, że kontakt z nim jest utrudniony i dostępny tylko drogą mailową, by zmylona ofiara przypadkiem nie zadzwoniła do prawdziwego szefa.

W wersji finansowej ataku, podając się za prezesa, haker prosi o wykonanie szybkiego przelewu. Gdy księgowa ma wątpliwości i odpisuje na maile przestępcy – ten jest jej także w stanie odpowiedzieć, próbując po raz kolejny uśpić czujność.

Spear phishing/whaling/CEO Fraud – jak rozpoznać atak?

- otrzymasz wiadomość mailową, telefoniczną, SMS od ważnej w firmie osoby lub powołującej się na nią;

- atakujący wykorzystuje obserwację – sytuacja gdy osoby nie ma w firmie z powodu wyjazdu i nie może potwierdzić operacji, bez dodatkowego wysiłku (np. kontaktu telefonicznego);

- będziesz proszony o wykonanie pilnej akcji, np. przelewu, zmian numerów konta;

- w wiadomości mogą pojawić się błędy gramatyczne, składni;

- mail często jest napisany w języku angielskim;

- wiadomość jest lakoniczna, zdawkowa albo wręcz odwrotnie, nastąpi próba nawiązania rozmowy, by uśpić czujność.

UWAGA – wiadomość może być wysłana z prawdziwego adresu, po faktycznym przejęciu dostępu do skrzynki pocztowej osoby, którą znasz, np. po kradzieży telefonu, komputera, złamaniu czy wykradzeniu hasła.

Jak się bronić?

- Edukuj kadrę menedżerską – osoby zarządzające firmą i mające dostęp do jej tajemnic powinny mieć świadomość, że kilka-kilkanaście razy bardziej narażone są na ataki niż szeregowy pracownik. Mogą być śledzone ich poczynania, zarówno fizycznie jak i w łatwiejszy sposób – online, za pomocą maili phishingowych, mediów społecznościowych, przez stronę internetową firmy.

- Nie udostępniaj informacji prywatnych. Dane takie jak data urodzin, zainteresowania, znajomości mogą zostać wykorzystane do wzbudzenia zaufania a tym samym ułatwienia ataku.

- Jeżeli osoba na wysokim stanowisku chce mieć konto społecznościowe – powinno być ono tylko prywatne, oddzielone od wydarzeń związanych z firmą i niedostępne publicznie.

- Wprowadź konieczność potwierdzania ważnych operacji, np. finansowych przez dwie osoby.

- Oznacz maile pochodzące z zewnątrz organizacji (np. „Uwaga! Wiadomość zewnętrzna!”).

- W razie wątpliwości co do prawdziwości treści maila, potwierdzaj jego treść, kontaktując się innym kanałem (np. telefonicznie) z osobą, która go napisała.

Dodatkowo pamiętaj o bardziej ogólnych zasadach, podanych w artykule o Ransomware (https://www.support-online.pl/bezpieczenstwo-w-cyfrowym-swiecie-ransomware-2020/), czyli między innymi:

- Nie klikaj w nieznane linki ani banery reklamowe.

- Nie używaj stron p2p służących najczęściej do udostępniania nielegalnych treści, torrentów.

- Nie korzystaj ze stron z zawartością dla dorosłych.

- Nie otwieraj maili od nieznanych nadawców.

- Nie pobieraj plików uruchamialnych (.exe, .vbs, .scr).

- Używaj oprogramowania antywirusowego.

- Aktualizuj oprogramowanie, w szczególności antywirusowe, ale uważaj na programy podszywające się pod znane usługi.

- Używaj różnych haseł do różnych serwisów/usług.

- Stosuj metody wielokrotnego uwierzytelniania (2fa, mfa).

- Nie podawaj swoich danych osobowych, kiedy to nie jest konieczne.

Support Online jako firma informatyczna z wieloletnim doświadczeniem oprócz opieki IT oferuje również szkolenia z cyberbezpieczeństwa. Nieświadomi pracownicy są łatwym celem ataku dla hakera. Dlatego nie zwlekaj i zapoznaj się z naszą ofertą. Dzięki współpracy z naszymi klientami doskonale wiemy, na co najlepiej zwrócić uwagę podczas szkolenia. Dobrym pomysłem są również testy antyphishingowe – chcesz wiedzieć więcej? Kliknij tutaj.

Zapraszamy do współpracy również w zakresie obsługi informatycznej – nasza oferta jest dostosowana dla firm (małe, średnie i duże przedsiębiorstwa).

Maciej Ochal

Administrator i Trener Microsoft w Support Online