Nowe wyzwania dla bezpieczeństwa danych i prywatności w dobie COVID-19

Ostatnie 12 miesięcy sprawiło, że większość branż została zmuszona w nagłym tempie na przeniesienie części swoich pracowników do pracy zdalnej. Coś, co do tej pory uważane było za opcję, przywilej dostępny tylko dla części kadry stało się obecnie standardem niemalże z dnia na dzień. Pomimo tego, że w wielu przypadkach migracja przebiegała bardzo sprawnie, wiele firm stanęło przed wyzwaniami. Pandemia przyzwyczaiła pracowników do wygody pracy z domu. Zatrudnieni oczekują, że pracodawca będzie w stanie zapewnić im możliwość pracy z każdego miejsca o każdej porze, nawet po ewentualnym powrocie do biura. Takie oczekiwania sprawiły, że bezpieczna, stabilna infrastruktura sieciowa stała się kluczowym wymogiem. Żeby zobrazować skalę zmian w cyfrowym świecie, można przytoczyć słowa prezesa Microsoftu – Satyi Nadelii:

„Widzieliśmy dwa lata cyfrowej transformacji w przeciągu dwóch miesięcy. Od zdalnej pracy zespołowej, po sprzedaż oraz obsługę klienta aż do krytycznej infrastruktury sieciowej i bezpieczeństwa” [1]

COVID-19 oraz umożliwienie pracy zdalnej stworzyły również szereg nowych wyzwań związanych z prywatnością i bezpieczeństwem danych. Badania przeprowadzone przez Microsoft potwierdzają, że cyberprzestępcy wykorzystują do własnych celów, strach oraz niepewność, która zapanowała podczas pandemii. Brak zabezpieczeń, nieświadomość pracowników oraz problemy z wymuszeniem podstawowych zasad bezpieczeństwa w dostępie do sieci firmowej sprawiają, że firmy stają się łatwym celem ataków. [2]

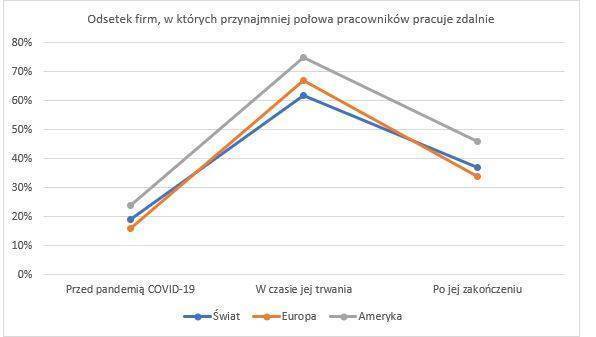

Zgodnie z raportem „Future of Remote Work” opublikowanym przez Cisco, rynek, jaki zastaniemy po pandemii, będzie wyglądać zdecydowanie inaczej niż do tej pory. Praca zdalna osiągnęła swój rekordowy poziom już w marcu 2020 roku, gdzie blisko 70% organizacji i firm potwierdziło przeniesienie przynajmniej połowy swoich pracowników do pracy w domu. Z kolei 40% deklaruje, że po zakończeniu pandemii chciałoby pracować dalej zdalnie, co jest wynikiem niemalże dwukrotnie wyższym, niż przed jej rozpoczęciem. Wiele firm wciąż nie jest pewna, jak będzie wyglądać ich praca w przyszłości. Elastyczność, jaką może zapewnić im praca zdalna zwiększy ich odporność biznesową. Zapewni również ciągłość działania, niwelując ryzyko strat finansowych. [3]

Dlaczego dane są ważne?

- 85% organizacji uważa, że cyberbezpieczeństwo ma aktualnie znacznie większe znaczenie niż przed pandemią COVID-19.

- Dla większości organizacji, wysłanie pracowników do pracy zdalnej i zapewnienie bezpiecznego dostępu do danych firmowych jest największym wyzwaniem. W szczególności zabezpieczenie takich urządzeń jak laptopy czy telefony komórkowe.

- 66% ankietowanych stwierdziło, że obecna sytuacja spowoduje wzrost środków przeznaczanych na cyberbezpieczeństwo.

Bezpieczeństwo jest ważne zarówno dla zwykłych pracowników, jak i dużych firm. Dane będące w ich posiadaniu stały się ważnym zasobem, którego bezpieczeństwo chronione jest przez szereg aktów prawnych, w tym między innymi ustanowione przez Unię Europejską General Data Protection Regulation, Data Care Act w USA czy Rozporządzenie o Danych Osobowych w Polsce. Firmy muszą szkolić swoich pracowników w zakresie bezpieczeństwa, kontrolować przepływ danych oraz odpowiednio je zabezpieczać. Dla przykładu, maksymalna kara, jaką może ponieść organizacja naruszająca prawa wynikające z GDPR wynosi 20 milionów Euro albo 4% rocznego przychodu. [4]

Najwyższą karą w Polsce była ta nałożona w 2019 roku na grupę Morele.net i wynosiła 2,83 mln złotych. Zgodnie z decyzją prezesa UODO spółka, do której należą takie serwisy internetowe jak morele.net, digitalo.pl czy pupilo.pl nie zastosowała odpowiednich zabezpieczeń, co doprowadziło do kradzieży danych ponad 2 milionów klientów. Zawierały one takie informacje jak adresy e-mail, dane adresowe, numery kart płatniczych czy hasła. Zdaniem sądu przyczyną włamania był brak dwuskładnikowego uwierzytelniania. Wystarczył tylko login oraz hasło, żeby uzyskać do nich dostęp. [5]

Strategia działania cyberprzestępców

Wraz ze zmianami w sposobie pracy wynikającymi z rozprzestrzenianiem się wirusa, również cyberprzestępcy zmienili swoją taktykę działania. Zdają sobie doskonale sprawę z tego, że w obecnej sytuacji nagłe wprowadzenie zmian w celu zabezpieczenia urządzeń i serwerów może okazać się bardzo kłopotliwe. Wykorzystują ataki typu ransomware. Pliki i dokumenty są zaszyfrowane, utrudniając tym samym do nich dostęp. Następnie wymagają dokonania opłaty w celu ich odszyfrowania. Niestety, wiele firm się na to godzi, nie mogąc sobie pozwolić na przestój. W wielu przypadkach straty finansowe, jakie by ponieśli, byłyby dużo większe niż sam okup, nakręcając jednocześnie sam proceder. Zachęca to przestępców do dalszego korzystania z tej formy ataku. O tym jak w 2020 roku rozpoznać ransomware dowiedzieć można się z tego wpisu na blogu. [6]

Drugim rodzajem ataku wykorzystywanego do uzyskania korzyści finansowych jest phishing. Wykorzystując trudną sytuację na świecie, wysyłają oni spreparowaną wiadomość email, SMS lub korzystając z komunikatorów internetowych jak Messenger czy Whatsapp próbujące podszyć się pod zaufane źródło, którym mogą być organizacje państwowe, instytucje finansowe czy też Światową Organizację Zdrowia (WHO), zmuszając osobę, która jest odbiorcą do kliknięcia umieszczony w wiadomości odnośnik bądź załącznik, zawierający lub prowadzący do zainfekowanej strony. Przez ostatnie kilka miesięcy ten rodzaj ataku stale nabierał na znaczeniu aż do momentu, w którym stał się niemalże głównym sposobem do uzyskania nieautoryzowanego dostępu do danych. Więcej informacji na temat działania oraz jak wygląda testowanie, znajdziecie we wpisie na naszym blogu pod tytułem „Phishing, bądź czujny”.

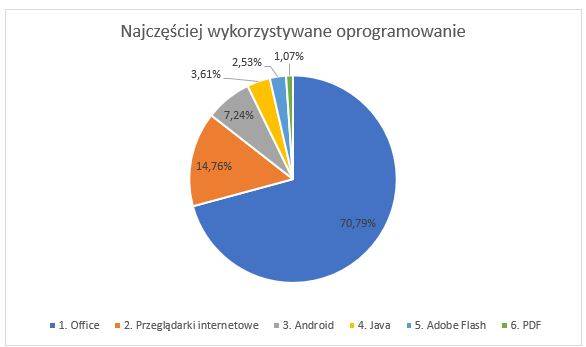

Bardzo często wykorzystywane są również wszelkiego rodzaju luki w zabezpieczeniach programów i aplikacji. Ze względu na niedostosowane do ciągłej pracy zdalnej polityki bezpieczeństwa stosowane w firmach, wiele z nich nie posiada najnowszych aktualizacji, dlatego stały się bardzo popularnym celem ataków. W trzecim kwartale 2020 roku najczęściej wykorzystywanym do tego oprogramowaniem był pakiet Microsoft Office.[7] Jego udział wynosił 71% wszystkich tego typu przypadków, a wykorzystane luki to między innymi CVE-2017-11882, gdzie poprzez błąd związany z przepełnieniem stosu, po otwarciu przez użytkownika specjalnie spreparowanego pliku, atakujący jest w stanie przejąć pełną kontrolę nad komputerem i zdalnie wykonać złośliwy kod. Taki plik może być wysłany drogą e-mailową lub umieszczając go na przygotowanej wcześniej stronie internetowej. [8]

Duży wzrost zanotowały również przeglądarki internetowe. Odpowiadają za blisko 15% przypadków, co jest wynikiem około 5% wyższym w stosunku do pierwszego kwartału tego roku. Dotyczyło to wszystkich najpopularniejszych programów jak Firefox, Google Chrome czy Internet Explorer.

Pośród pozostałych, często wykorzystywanych podatności w samym systemie Windows wymienić można między innymi:

- CVE-2020-1554 – wykorzystując lukę w komponencie Windows Media Foundation atakujący może przejąć pełną kontrolę nad komputerem. Pozwala na instalowanie programów, otwieranie, edytowanie, usuwanie plików oraz tworzenie nowych użytkowników z najwyższymi prawami administratora.

- CVE-2020-1046 – luka w procesie przetwarzania danych wejściowych .NET Framework, pozwalająca przejąć kontrolę nad komputerem i wykonanie złośliwego kodu. By tego dokonać atakujący musi wysłać do aplikacji internetowej spreparowany plik.

- CVE-2020-1472 – dzięki luce w usłudze uwierzytelniania z domeną NetLogon, nieuprawniona osoba może uzyskać dostęp do kontrolera domeny i uprawnień administratora. Przejmuje pełną kontrolę nad użytkownikami firmy oraz ich danymi. Dzięki temu może między innymi zmieniać dane logowania pracowników. [9]

Jak się zabezpieczać?

Zapewnienie bezpiecznej infrastruktury sieciowej jest obecnie wymogiem dla wielu firm i przedsiębiorstw chcącym zapewnić sobie ciągłość działania. Udane przejście wymaga strategicznego planowania, które będzie opierać się na analizie ryzyka i ocenie posiadanych zasobów. Na odpowiednim kontrolowaniu i zarządzaniu posiadanymi urządzeniami. Podstawowymi branżowymi standardami pozwalającymi zabezpieczyć dane są między innymi:

- Zasada ograniczonego zaufania – reguła „nigdy nie ufaj, zawsze weryfikuj”. Pozwala zapewnić bezpieczeństwo sieci VPN poprzez traktowanie każdego połączenia jako potencjalnie niebezpieczne i wyeliminować dostęp z niezweryfikowanych urządzeń. Po przejściu na pracę zdalną wielu pracowników korzysta z własnej sieci prywatnej, która może być niepoprawnie skonfigurowana i stanowić potencjalne niebezpieczeństwo dla zasobów firmowych. Zastosowanie w takiej sytuacji podstawowych zasad bezpieczeństwa może okazać się nieskuteczne i trudne do wyegzekwowania. [10]

- Zarządzanie tożsamością i kontrola dostępu do zasobów firmowych – najpopularniejszą usługą wykorzystywaną do uwierzytelniania tożsamości użytkowników jest Active Directory. Można ją połączyć z usługami chmurowymi Microsoft Azure i wymusić przy jej pomocy dwuskładnikowe uwierzytelnianie. Zapewnia również dostęp do wybranych elementów z zasobów firmy poprzez stosowanie odpowiednich reguł i polis. Jest podstawowym elementem zapewniającym bezpieczeństwo. [11]

- VPN – rozwiązanie stosowane w sieciach korporacyjnych w celu zapewnienia bezpiecznego, szyfrowanego połączenia z zasobami firmowymi. Pozwala zabezpieczyć je przed nieautoryzowanym dostępem oraz utratą danych.

- Aktualizacja oprogramowania – większość sprzętów firmowych konfigurowana była z myślą o okazjonalnej pracy zdalnej. Chęć uniknięcia kłopotliwych aktualizacji doprowadziła do wprowadzenia polityki bezpieczeństwa. Domyślnie aktualizacja oprogramowania mogła być przeprowadzona tylko w przypadku połączenia z siecią firmową. Dotyczyła tylko niektórych, zatwierdzonych przez serwer poprawek. Wynikało to głównie z faktu, że pracownicy i tak musieli wracać ze swoimi służbowymi urządzeniami do biura. Kadra pracownicza od miesięcy pracuje w domu, zasady te muszą zostać zmienione, ponieważ wiele z nich nie ma zainstalowanych ważnych dla bezpieczeństwa aktualizacji.

Najważniejszym elementem jest oczywiście posiadanie wykwalifikowanej kadry informatycznej. Nawet najlepsze zabezpieczenia mogą okazać się nieskuteczne, kiedy osoba zajmująca się ich monitorowaniem nie posiada odpowiedniego doświadczenia. Pomoc specjalistów zajmujących się przeprowadzaniem testów phishingowych, audytów bezpieczeństwa, akcji informacyjnych i szkoleniowych dla pracowników pozwala zidentyfikować podatności posiadanej już infrastruktury i zmniejszyć ryzyko utraty danych.

Oferujemy szereg możliwości, które pomogą zabezpieczyć Twoją firmę. Na co dzień oprócz świadczenia kompleksowej obsługi informatycznej, prowadzimy szkolenia a także doradzamy firmom w zakresie IT.

Mamy biura w 3 lokalizacjach: Warszawa, Kraków, Gdynia natomiast obsługujemy firmy z całej Polski.

Jeśli interesuje Cię profesjonalne wsparcie techniczne – administracja serwerami, usługi chmurowe czy helpdesk to zgłoś się do nas! Telefonicznie lub mailowo – KONTAKT.

[1] „2 years of digital transformation in 2 years” https://www.microsoft.com/en-us/microsoft-365/blog/2020/04/30/2-years-digital-transformation-2-months/

[2] Microsoft Digital Defense Report 2020

[3] Cisco Future of Remote Work Report 2020

[4] “What are to GDPR fines?” https://gdpr.eu/fines/

[5] „Rekordowa kara za naruszenia RODO utrzymana” https://prawo.gazetaprawna.pl/artykuly/1490051,morele-net-rodo-rekordowa-kara.html

[6] „Microsoft report shows increasing sophistication of cyber threats” https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

[7] „IT threat evolution Q3 2020. Statistics” https://securelist.com/it-threat-evolution-q3-2020-non-mobile-statistics/99404/

[8] https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2017-11882

[9] „IT threat evolution Q1 2020. Statistics” https://securelist.com/it-threat-evolution-q1-2020-statistics/96959/

[10] „Implementing a Zero Trust security model at Microsoft” https://www.microsoft.com/en-us/itshowcase/implementing-a-zero-trust-security-model-at-microsoft

[11] „Implementing Zero Trust with Microsoft Azure: Identity and Access Management” https://devblogs.microsoft.com/azuregov/implementing-zero-trust-with-microsoft-azure-identity-and-access-management-1-of-6/

Damian Kobiela

Konsultant IT w Support Online